"ASALTANDO UNA RED WEP"

7:31:00 "ASALTANDO UNA RED WEP"

en pleno 2016 y a mas de una decada que el protocolo de seguridad inalambrica WEP haya sido roto en varias ocasiones en las distintas conferencias mundiales, hoy dia existe muchas organizaciones y personas que siguen utilizando tal vulnerable protocolo.

Aunque algunos AP siguen teniendo por defecto WEP como configuracion inicial de seguridad, es posible cambiarlo a WPA2, mas sin embargo la falta de informacion sobre computacion en las personas hace que confien bastante en su empresa proveedora en este caso el ISP.

Proporciona un cifrado a nivel 2, basado en el algoritmo de cifrado RC4

que utiliza claves de 64 bits (40 bits más 24 bits del vector de

iniciación IV) o de 128 bits (104 bits más 24 bits del IV). Los mensajes

de difusión de las redes inalámbricas se transmiten por ondas de radio,

lo que los hace más susceptibles, frente a las redes cableadas, de ser

captados con relativa facilidad. Presentado en 1999, el sistema WEP fue

pensado para proporcionar una confidencialidad comparable a la de una

red tradicional cableada.

la falla principal que tuvo este protocolo es no haber sido construido bajo las normas de seguridad bien definidas y mucho menos por expertos en seguridad, la nula implementacion de expertos en seguridad , hicieron que este estandar fallara y se rompiera.

en primer detalle uno de los algoritmos que se utiliza es el CRC32, es decir de 32 bits esta no es una medida de seguridad para un protocolo de comunicacion, si bien puede funcionar para la integridad de los archivos no podria garantizar una seguridad total en las redes, donde muchos mas procesos estas involucrados.

segundo detalle es que las claves no pueden ser tan largas , esto da como lugar a ataques de estadistica para dar con la verdadera llave cifrada asi como varias tecnicas para investigar el IV, aun asi, si se establece una clave mas larga , esta misma puede ser rompida por la tecnica de generacion de muchos paquetes como la inundacion ARP para que se generen cientos o miles de paquetes.

ES por ello que para crackear una wep se necesita una tarjeta en modo monitor que su chipset tenga la caracteristica tecnica de que pueda inyectar y reinyectar paquetes en algun AP ajeno al que no posee autentificacion.

Omitiremos algunos detalles criptograficos y de los distintos algoritmos de los que WEP hace uso para no extendernos, en su lugar veremos las diferentes tecnicas para la generacion de paquetes y el rapido crackeo de las llaves de wep.

Aqui podemos notar las notables diferencias de un estandar y otros.

Este es el proceso ilustrativo del funcionamiento criptografico de wep:

como podemos observar detenidamente no hay integridad, por lo que es el principal problema de seguridad informatica.

en la anterior ulustracion se observa el funcionamiento de wep, como podemos ver no tienen integridad tanto los IV como el algoritmo CRC32, si quiere saber mas sobre estos algoritmos, en la red hay mucho material, en un proximo articulo hablare de ellos, ejemplificando diversos ataques de estos mismos y como pueden comprometer tu seguridad.

Empezaremos con nuestra practica del dia de hoy, primero iniciamos a poner nuestra tarjeta inalambrica en modo monitor, la mayoria de las tarjetas TP-LINK admite la inyeccion de paquetes y el modo monitor, pues su chipset esta construido especificamente para contar con esta variedad de funciones.

estas son excelentes para nuestro trabajo, puesto que si queremos mas potencia de recepcion y envio de ondas de radiofrecuencia, podremos solo cambiar la antena desmontable y comprar otra con mas potencia para nuestro arsenal inalambrico ;).

Un aspecto importante a tener en cuenta son los canales , pues en estos debemos escanear las redes y elegir el canal de nuestro AP victima para que el ataque surga efecto.

Esta es la lista de canales de frecuencia que admiten las redes wlan , en diferentes partes del mundo.

existen una infinidad de funcionamiento en las frecuencias como el OFDM, el DSSS, y otras cosas.

no es objetivo del presente articulo explicar las frecuencias, el espectro electromagnetico, entre otras cosas.

primero activamos entonces, nuestra tarjeta en modo monitor.

ya hemos logrado poner nuestra tarjeta inalambrica en modo monitor, ahora vamos a encender nuestro airodump-ng [interfaz] para ver que redes estan disponibles asi como sus clientes asociados a los mismos si es que hay clientes disponibles.

Ahora, hacemos que el airodump, nos capture solo los paquetes de la red que nos interesa y los guarde en un archivo.

airodump-ng --ivs --write archivo --bssid (BSSID de la red) --channel (canal de la red) wlan0.

SI hay algun cliente asociado a nuestro BSSID, entonces se pondra a contar como un loco, si no, tendremos que inyectar paquetes falsos, desautenticar al cliente por unos cuantos segundos para que no lo note y que genere cientos o miles de paquetes.

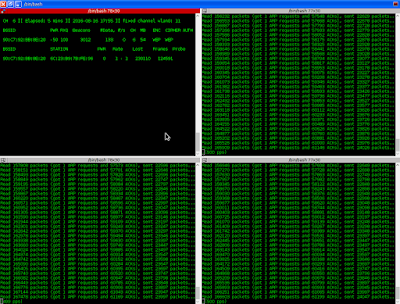

continuamos con la terminal abierta del airodump-ng que esta sniffeando al mismo tiempo que volvemos a otra ventana y inyectamos paquetes, automaticamente observamos como sube el nivel de paquetes entre el AP y el cliente asociado.

aireplay-ng --arpreplay -h [cliente] -b [bssid]

ahora vamos a inyectar paquetes falsos vamos alla y le echamos un vistazo alas dos terminales que tenemos abiertas.

Como podemos observar apenas y el cliente y el AP negocian sus mensajes para poder tener una conexion , por lo que relativamente se puede apreciar en la cantidad de paquetes enviados a este mismo.

observais como suben y suben las tramas balizas, yo tengo instalado el terminator para trabajar con multiples terminales en una sola, mirad que chulo se ve esto.

y aqui otra imagen de lo mas chulo que esto se esta poniendo aun:

pero lo vamos a parar , puesto como podemos analizar, se estan perdiendo demasiados paquetes y esto es malo ya que algunos clientes se pueden dar cuenta de que su red inalambrica esta sufriendo un ataque, puesto que se les ralentizara la red, se desconectara, entre otras cosas mas.

deberemos ir por un cafe en lo que nuestras tramas balizas suben de valor a unos 10000 o mas para tener una mayor probabilidad de exito.

Un problema muy comun es que algunos usuarios les tira un error al inyectar paquetes con airplay , esto se debe a el cambio de frecuencias y a los saltos como hemos mencionado antes, los tipos de DSSS ,OFDM, entre otros, se debe poner y configurar la tarjeta en modo monitor y poner la tarjeta en un canal especifico con el comando iwconfig [interfaz] channel [canal].

Por mientras nuestra herramienta guarda los miles de datos, vamos a ver como va wireshark con el sniffeo de paquetes, veremos lo que esta ocurriendo detras del telon del teatro.

como podemos ver, primero el cliente sony ericson se autentifica, despues se desautentifica y le pide de nuevo volver autenticarse, una y otra, y otra y otra vez sin parar, o al menos hasta que detengamos el airplay.

para poder entender estos ataques debemos ver un poco como son las balizas, veamosla con una imagen sencilla:

ahora vamos agregar el filtro:

wlan.bssid == [BSS victima] o vamos agregar el filtro que nosotros nos guste para poder inspeccionar el trafico, yo agregare este.

Como podemos ver las caracteristicas interesantes se encuentran en los 2 bytes del frame control, que consta cada uno de 2 bits, y 1 bit respectivamente.

el tcpdump tambien esta irritado o al menos eso parece, significa que nuestro ataque esta teniendo todo el exito posible:

mucho por hoy, ahora usaremos el aircrack-ng para romper el handshake de la llave encriptado con los debiles algoritmos implementados.

si hemos logrado obtener mas de 20000 , entonces debemos parar el ataque y usar el siguiente comando en la ruta apropiada con una terminal separada.

aircrack-ng archivo.ivs,

en caso de que no encuentre la llave, debemos intentar con otros 5000 datas.

como podemos ver, ya hemos logrado desencriptar y sacar la clave wep, tan facil como esto, aunque esto varia dependiendo de los caracteres, la complejidad de la password, el valor maximo que hemos configurado en el AP, entre otros valores muy importantes a tener en cuenta.

en posteriores articulos veremos mas ataques contra wep y contra wpa2 asi como descubir algunas redes que estan ocultas y que tienen desactivada la broadcast para permitir que los que conocen la red solo se conecten a ella, si bien esto proporciona una capa de seguridad extra, no es del todo seguro, puesto que podemos hacer o forzar que la red se presente y ahi atacarla, pero eso es cuestion de otro articulo.

Nos vemos en la proxima.

Luis Stuxnet.

0 comments:

Publicar un comentario