Reading

Add Comment

"CRACKEANDO PPTP CON ASLEAP"

Como cualquier tecnología, vamos a dar una breve introducción al protocolo primeramente PPTP que es uno de los protocolos que se utilizan dentro de las redes privadas virtuales o VPN mejor conocidas por enrutar un flujo de datos o informacion y cifrarlo por un tunel , en realidad el tunel es solamente una analogia ya que los datos solo viajan cifrados para que nadie los pueda incerceptar muchas veces mediante llaves cifradas que impiden que alguien logre ver el trafico sin estas mismas, hay muchos atacantes si no es que el 90% que utilizan un snifeo del flujo de trafico de las redes para poder analizar o capturar lo maximo de paquetes posibles para analizarlos después y poder ver el trafico en texto plano, es muy dificil saber de antemano las intenciones de las otras personas y poder defenderse de snifeos de la red es por ello que ha medida que internet ha crecido en numero de usuarios, dispositivos conectados, se han creado todo tipo de cifrados y criptografía tanto simetrica como asimetrica para el viaje entre redes remotas para evitar este tipo de estrategias de los atacantes, asi si un delincuente cibernetico logra espiar nuestras comunicaciones digitales no podra ver nada mas que garabatos que no entendera en absoluto.

Ahora vamos a ver a nivel técnico/teórico como funciona en realidad uno de estos túneles, y es que aunque el nivel de tecnicismos suele ser muy alto hay que tener en cuenta esto a la hora de emplear nuestra defensa de redes o seguridad perimetral.

vamos a lo que nos concierne para explicar bien el funcionamiento de este tipo de protocolos:

al ser un protocolo de tunelado y ya mencionamos porque es que se les considera a este tipo de protoclos en teoria "seguro" como vamos a analizar en este articulo.

veremos tambien que ASLEAP es una herramienta asombrosa capaz de romper los algoritmos antiguos que ya no funcionan para crear en teoria un tunelado o una conexion de tunel completamente segura.

primero hay que aclarar que PPTP es un conjunto de protocolos ya clasicos que fueron creados por el fabricante microsoft y que a pesar de su ya desuso por muchas corporaciones aun se sigue utilizando por empresas y asociados por su versatilidad y su facil configuracion dentro de entornos corporativos donde se necesite una red virtual privada co una VPN por sus siglas en ingles.

ahora veremos como es que este protocolo manda mensajes hacia y desde otro extremo de la red y ademas de una forma supuesta "segura".

uno de los protocolos del conjunto involucrados en PPTP, es el LCP que sus siglas en ingles significan protoclo de control de enlace o protocol control link, se utiliza para mantener y dar fiabilidad a la conexion o al flujo de conexion que esta establecido en un momento determinado.

este protocolo negocia ls datos de la conexion, el flujo de paquetes de datos, el formato de encapsulacion, .

ahora el sub-protocolo o el conjunto dentro de PPTP que le sigue es el GRE que es el que se encarga de de la encapsulacion generica de ruteo como su nombre o sus siglas en ingles lo dicen.

aqui en este punto es donde se encapsula el formato dentro de un protocolo de transporte en este caso los protocolos udp/tcp son de muchisima utilidad dependiendo del entorno que estemos trabajando o en el que hayamos configurado previamente, aqui es donde se encapsula el payload o la carga util de la informacion para rutearla al destino deseado,.

PPP

este protocolo es uno de los mas importantes dentro del sub-conjunto , su componente principal o caracteristica es que se trata de un metodo estandar para los paquetes multi-protocolo, nos brindan operaciones full-duplex es decir de dos vias dependiendo tambien de diversos factores establecidos.

el formato del paquete o los paquetes que se envian son los siguientes:

el indicador de inicio nos indica que el indicador de inicio esta activo y podria contener el valor de todos a 1s para indicar que todas las estaciones de trabajo o cliente deben aceptar el paquete estrcitamente es un paquete de broadcast.

la direccion es similar ala opcion anterior en el que dependiendo del formato o del destino, entre otros factores de re-envio tendra el valor de todos 1s o una bombinacion de 0s y 1s donde resultara en broadcast o multicast, dependiendo de como se menciono de diversos factores.

el campo de control que tiene valor de 1 byte como los anteriores campos indican que es un paquete sin numero o con numero dependiendo de los diferentes parametros de la red donde se encuentre viajando.

el campo de protocolo es indican que protocolo o paquete es el que se encuentra dentro del formato o por encima de este tipo de formato, pudieran ser varios o solo pudiera ser uno solo, dependiendo segun sea el caso.

informacion es el campo donde viaja la informacion "previamente cifrada" esto es lo que lleva el payload o la carga util del paquete lo que ha enviado el usuario que en caso de ser interceptado no se tendria que ser legible la informacion real.

el campo CRC es como un chequeo una suma de comprobacion para ver que los paquetes llegaron de acuerdo a la estructura misma del formato o de la informacion y que no llegaron corruptos.

indicador fin indica en realidad que ha llegaod el fin del paquete y tiene un valor estandar fijo que no deberia cambiar nunca.

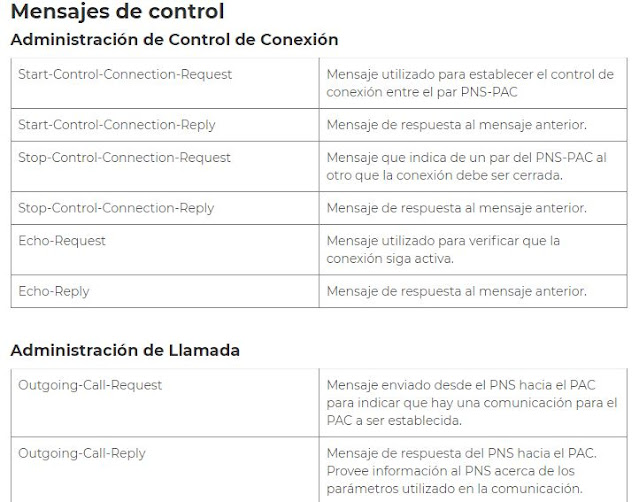

ahora veremos en breve solo algunos de los mensajes con los que envia informacion este conjunto por asi decirlo de protocolos:

veamos.

Podemos ver en la imagen anterior, vemos que tiene ciertos mensajes para enviar durante el flujo de datos o la comunicación establecida, estos mensajes son enviados una vez el tunel ha sido establecido.

la metodología que sigue es que como cliente por medio de un ISP o proveedor de internet se conecta ala VPN corporativa.

Luego se establece la conexion sobre la linea PPP ya configurada tendra el objetivo de la creacion del tunel cifrado entre el cliente y el servidor PPTP de la red privada.

todos los datagramas en este caso se mandan o se envian dentro del flujo de conexion encapsulados dentro del protocolo IP, los paquetes en si mismos o datagramas no llegan directamente del cliente a la estacion de destino o del cliente destino de la corporacion siendo recogidos por el servidor PPTP.

este servidor es el encargado principal que se encarga de desencapsular o desmembrar al paquete o datagramas previamente recibidos y los transfiere consecuentemente al destino o a la ruta donde corresponde.

dentro de esta comunicacion entre origen y destino se envian mensajes no solo propios dentro de este protocolo, si no que tambien se hace uso de protocolos como el ICMP para la correcta funcionalidad y posterior creacion del tunel.

ya que vimos un poco del funcionamiento basico de pptp ahora lo que nos falta es ver dentro de un ejemplo practico como es que podemos analizar dentro de una red para ver si tenemos el protocolo pptp activo de un segmento de red donde nos encontremos.

veamos.

Una de las formas mas simples es escanear dentro del puerto que conocemos que podra correr por defecto y que hace uso exclusivamente dentro de pptp que es en este caso el 1723 segun la documentacion tecnica del protocolo.

nmap –Pn -sSV -p1723 <IP>

Vemos que ponemos el la opcion de mandar mensajes ICMP o algun ping en not para evitar que alguna seguridad dentro de la red o que este internamente nos bloquee o nos de alguna respuesta falsa.

tambien configuramos dentro del escaneo un parametro -sSV que quiere decir un escaneo SYN que nos pueda devolver el tipo de version del protocolo o software que se esta utilizando en determinada IP.

seguido de ese parametro colocamos la direccion IP de la que tengamos sospechas que esta corriendo un tunel o podemos poner un conjunto de IPs para saber en que IP exacta esta funcionando dicho protocolo.

Ademas, el protocolo PPTP usa tambien GRE para el cifrado entre pares de estaciones.

lo que veremos dentro de un snifeo sencillo con una herramienta especializada para estos casos como nmap o hping3, dependiendo del gusto de cada quien.

Uno de los primeros pasos es crear un diccionario , podremos usar los que tenemos por default dentro de nuestro sistema operativo o podremos descargarnos o crear por nuestras propia cuenta de acuerdo a los parametros y recursos que tengamos disponibles.

dentro del conjunto de herramientas de ASLEAP esta GENKEYS que se utiliza para tratar de romper los hashes que se utilizan durante el intercambio de GRE en el protocolo del tunelado PPTP.

generamos archivos para la herramienta que usaremos posteriormente para romper la clave del tunelado o de la VPN.

una vez que tengamos el archivo para romper posteriormente, activamos la herramienta asleap que es el principal objetivo de este articulo de investigacion.

lo que hicimos en la anterior imagen en resumen:

lee un archivo de diccionario para la fuerza bruta, y proveemos el argumento -f como salida o de filename, le ponemos asleap.dat y creamos un archivo de indices para crackear el secreto mas adelante que tiene como extension .idx.

En primer lugar dentro de la herramienta , pasamos el argumento -r para leer el archivo de dumpeo leap.dump que contiene los archivos de indices y ademas proveemos el archivo de hashes conocido como asleap.dat , ademas cargamos el archivo de indices que creamos en la parte anterior, ahora omitimos la autenticacion.

Ahora si tenemos un servidor radius conocido o creado con freeradius podremos capturar dentro del trafico de red los challenges o secretos que se intercambian dentro del inicio de la comunicacion antes de crear el tunel secreto de red.

el argumento -C para romper el secreto o challenge y el argumento -R como la respuesta del secreto que le pasaremos como argumento tambien se podria usar diccionarios para una posterior fuerza bruta.

Como conclusion, vemos que hemos rompido el hash que en este caso es un NT hash y vemos que la password es muy sencilla, en hora buena se ha rompido el hash o claves de intercabmio, una vez tenido esto, ya podremos colarnos dentro del tunel.

Saludos.

The Pentester

Copied!

REFERENCIAS Y ENLACES TECNICOS:

0 comments:

Publicar un comentario