HACKING AVANZADO -- POST-EXPLOTACION PIVOTING : PORTFORWARDING A TRAVES DE UNA MAQUINA HACKEADA

cybersecurity learn resource. 17:00:00

Reading

Add Comment

"PORT-FORWARDING A TRAVES DE UNA MAQUINA VULNERADA"

Una de las cuestiones interesantes y que se realiza en la fase ya penultima de la fase de un hackeo etico es la etapa de post-explotacion donde ya hemos previamente tenido control de la victima o aun la tenemos bajo nuestro control y ahora queremos redirigirnos hacia otra subred , saltar o teletransportarnos a una vlan o descubrir mas recursos computacionales que pudiesen permanecer ocultos como servidores, impresoras, mainframes, computadores de los ejecutivos, entre otros detalles.

con esto si logramos comprometer alguna otra subred o logremos brincar por asi decirlo, podriamos en ultima instancia infectar o extender nuestro ataque mas alla del objetivo inicial, esto pudiera ocurrir si tenemos autorizacion de extender nuestro ciber-ataque.

ahora viene la adrenalina, veremos cada uno de los pasos que se necesitan para en efecto lograr comprometer mas alla de las fronteras iniciales de nuestros objetivos primordiales y hacerles ver que el unico limite de un ataque no es ninguno , la cadena mas debil de la tecnologia suele ser el ser humano pero en estas ocasiones tambien las redes y sus malas configuraciones e implementaciones.

En algunas corporaciones con el objetivo de no gastar financiariamente en mas personal capacitado, se contrata a una sola persona maximo dos lo que conlleva a que recae todo el peso del desarollo de la infraestructura en solo un personal minimo que aunque tengan capacidades dependiendo de la infraestrcutrua IT, no podran gestionar todo al mismo tiempo lo que en la vida real se traduce en muchos fallos de seguridad y mas aun lo digo por experiencia que hay corporaciones que ni siquiera tienen departamento de ciber-seguridad o de respuesta a gestion de incidentes en caso de que existan brechas de seguridad, en estos casos en caso de ocurrir algun incidente de seguridad, le tienden nuevamente el peso a los encargados de sistemas que como dije anteriormente a veces son un personal minimo solo en algunas areas quienes se tienen que encargar de muchas otras areas.

//////////

tenemos que tener en cuenta que esto nos permite conocer otras redes desde donde inicializamos el ataque principal, la definicion principal es que su significado u objetivo primordiales es que redirigiendo los puertos corresondientes y de antemano conociendo lo que estamos realizando se pueden crear muchas cosillas interesantes, ahora vamos a lo que nos concierne vamos a teclear el comando correspondiente para hacer portforwarding , debemos tener en cuenta que para teclear este comando necesitamos el meterpreter por lo que se supone que el lector ya logro vulnerar alguna estacion cliente por medio de diversos metodos y obtiene una shell meterpreter mediante la linea de comandos.

ahora vamos analizar cada opcion para que le quede un poco mas claro al lector consecuentemente y le sea mas facil efectuar el metodo para alcanzar otras redes.

el parametro -l nos dice que es opcional y que se requiere en dado caso que queramos tener un puerto a la escucha, lo que haremos es crear un socket automatico que abra una conexion en ese determinado puerto que saldra nuestra conexion y tambien redirigimos el flujo de trafico para descubir mas recursos computacionales potencialmente vulnerables.

el parametro -h es una ayuda del banner como lo que realizamos en la anterior imagen.

el parametro -p es el puerto remoto al que nos conectaremos posteriormente, al igual que el parametro -r que es opcional tambien como nos lo indica la imagen y se refiere a la opcion de colocar el host remoto al que nos deseamos conectar o crar una redireccion del flujo de conexion o conexiones.

vemos que es muy snecillo su configuracion, lo laborioso es lograr que la conexion sea un exito es decir hacer un redireccionamiento al tratar de descubrir nuevas redes que podamos atacar posteriormente.

ademas d elos parametros anteriores, tambien tenemos en cierta instancia argumentos que nos pueden ser de mucha utilidad, en este caso la enumeraremos brevemente para que el lector se quede mas comodo y tranquilo y peuda perfilar un ataque mucho mas sofisticado.

tenemos el argumento add ---> para crear una nueva redireccion

argumento Delete --> para eliminar las redirecciones creadas o una redireccion reciente

argumento List --> que nos brinda la informacion del listado de todas las redirecciones que tenemos activas dentro de la red.

argumeto Flush --> para borrar todos los puertos que esten creando las redirecciones anteriormente configuradas.

vendria siendo asi :

portfwd add -l 3389 -p 3389 -r 192.168.0.45 por poner un ejemplo.

veamos otro ejemplo practico dentro de un laboratorio real , este fue extraido de la web oficial de los creadores de la famosa distro de seguridada cibernetica kali linux, habalmos de los genios de offensive security.

vemos que en la imagen que se encuentra en la documentacion tenemos a la direccion ip 172.16.194.191 lo que hara es practicamente lo comentado hace unos momentos, es decir, abrimos un puerto a la escucha que es el 3389 en nuestra computadora que hemos hackeado (no la nuestra ojo) si a la que tenemos acceso total remoto, y ahora intentaremos alcanzar algun recurso o activo computacional dentro del puerto 3389 en nuestra maquina objetivo, y ademas estamos pasandole como argumento a la maquina que queremos alcanzar, para esto tendremos nosotros previamente haber realizado un escaneo completo de la red para descubrir nuevos hosts que se nos hayan pasado de largo o si en dado caso estos recursos estan fuera de la red, es decir si existen en una subred aparte tendremos que haber investigado la otra subred o a partir de esta escanear en remoto mediante diversas utilidades a la otra subred para descubir y ver que puertos pudiesen encontrarse abiertos para colarnos por ahi msimo.

No enumeraremos las demas opciones ya que para eso esta la documentacion oficial y los multiples tutoriales a traves de las diversas plataformas de internet, si no que mas bien, nos enfocaremos en el ataque o los ataques que se pudiesen realizar dentro de nuestro entorno objetivo.

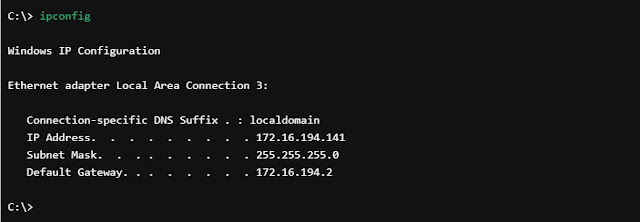

la imagen siguiente muestra la maquina de la victima, su direccion ip a la que tenemos previamente controlada y con acceso total.

vemos que la subred es distinta a la maquina que queremos llegar , ahora veremos en la imagen que sigue a la configuracion que tiene la maquina a la que le realizaremos pivote.

aclarar que estamos intuyendo que no hay barreras perimetrales de seguridad, si las hubiese el proceso hubiera sido un poco mas complejo por el tema de bloque automatico de conexiones, entre otras cuestiones importantes.

vemos que la gran ventaja de esta maquina es que tiene dos interfaces? posiblemente un server que brinda comunicacion a dos lados de una red y otra? no lo sabemos realmente, pero lo que si conocemos es que tiene dos redes o sub-redes diferentes, lo que en efecto podriamos colarnos por ahi mismo, por el hecho de tener dos interfaces y puerto ala escucha de RDP como 3389 nuestro ataque tiene un 97% de exito de probabilidad.

ahora echemos un vistazo a la maquina de nosotros osease los atacantes haber si tenemos completo acceso mediante mensajes ICMP ya conocidos.

vemos que nuestra maquina es la 192.168.1.162.

por lo tanto, esa es la direccion a la que la victima de la otra interfaz o que forma parte de otra sub-red se comunicara con nosotros mediante el puerto 3389 que la victima lo tendra abierto, una vez mas la magia de las conexiones inversas, capaces de facilitarnos la vida jejejej :) .

Una vez teniendo esto, podriamos hacer un reverse listerner mediante la ya conocida metasploit y vuala tendriamos acceso total ala maquina pivot.

REFERENCIAS Y ENLACES TECNICOS:

0 comments:

Publicar un comentario