Reading

Add Comment

"OBTENIENDO HASHES DE WINDOWS"

"Distintos Metodos"

una de los detalles a tener en cuenta en un test de intrusion es que deberemos primeramente obtener los hashes de windows para despues mas adelante en la auditoria poder escalar privilegios de administrador, esta es una de las partes que mas problemas nos cuesta como auditores de seguridad, ya que puede ser el caso de que no podremos acceder a ciertas partes del sistema de archivos de windows solo por no tener los privilegios adecuados.

existen muchos metodos para sacar estos famosos hashes que pueden ser facilmente crackeados por varias herramientas que mencionare en este mismo articulo.

aunque ya se encuentran en el mercado muchas herramientas de hardware bastante interesantes como es el caso del rubber ducky de hak5, con esta increible llave usb puedes hacer lo que tu quieras, desde programar tus propios scripts, y programar keyloggers, aunque el precio es relativamente barato basado en dolares USD, lo que sale un precio alto es su envio ya que es envio aereo.

aqui una imagen del famoso rubber ducky:

para protegerte de este ataque lo mas recomendable es desactivar el autorun del usb windows, pero si se llegara a conectar el keylogger del rubber ducky, entonces hay poco que se puede hacer frente a esta amenaza.

rubber ducky se posiciona entre los gadgets preferidos de los pentesters al contar con una amplia gama de opciones para configurar y desarollar de primera mano, solo la desventaja que tiene es que deberemos tener acceso fisico para poder que nuestro ataque tenga exito.

pero que pasa si no tenemos acceso fisico ala maquina de la victima?

la respuesta esta en la imaginacion del pentester, hay tantas posibilidades como formas de pensar mismas.

lo basico es crackearlo con opcrack, pero antes haberlo obtenido mediante algun script basico en ruby con la ayuda del interprete interactivo de dicho lenguaje en metasploit.

Comunmente se suele utilizar el irb dentro de metasploit para escribir scripts al vuelo on the fly y no tener que estar perdiendo el tiempo en algun IDE o interprete externo.

otro metodo es haberlo obtenido mediante la herramienta pwdmp, aunque en windows 10 nos resultaran algunos problemas ya que tal sistema operativo protege muy bien los procesos y la migracion de los mismos, aun si contamos con privilegios elevados como los de administrador o root.

ahora volveremos a nuestro tema y vamos a enumerar los metodos del 1 al n que existen para sacar los hash de windows en todas sus distintas versiones:

pwdump es una herramienta muy bien conocida dentro de la comunidad de la seguridad informatica pues es capaz de extraer hashes no solo de las credenciales de los usuarios si no de directorio activo y los distintos dominios que esten configurados dentro de la red interna misma.

existen muchos metodos para sacar estos famosos hashes que pueden ser facilmente crackeados por varias herramientas que mencionare en este mismo articulo.

aunque ya se encuentran en el mercado muchas herramientas de hardware bastante interesantes como es el caso del rubber ducky de hak5, con esta increible llave usb puedes hacer lo que tu quieras, desde programar tus propios scripts, y programar keyloggers, aunque el precio es relativamente barato basado en dolares USD, lo que sale un precio alto es su envio ya que es envio aereo.

aqui una imagen del famoso rubber ducky:

para protegerte de este ataque lo mas recomendable es desactivar el autorun del usb windows, pero si se llegara a conectar el keylogger del rubber ducky, entonces hay poco que se puede hacer frente a esta amenaza.

rubber ducky se posiciona entre los gadgets preferidos de los pentesters al contar con una amplia gama de opciones para configurar y desarollar de primera mano, solo la desventaja que tiene es que deberemos tener acceso fisico para poder que nuestro ataque tenga exito.

pero que pasa si no tenemos acceso fisico ala maquina de la victima?

la respuesta esta en la imaginacion del pentester, hay tantas posibilidades como formas de pensar mismas.

lo basico es crackearlo con opcrack, pero antes haberlo obtenido mediante algun script basico en ruby con la ayuda del interprete interactivo de dicho lenguaje en metasploit.

Comunmente se suele utilizar el irb dentro de metasploit para escribir scripts al vuelo on the fly y no tener que estar perdiendo el tiempo en algun IDE o interprete externo.

otro metodo es haberlo obtenido mediante la herramienta pwdmp, aunque en windows 10 nos resultaran algunos problemas ya que tal sistema operativo protege muy bien los procesos y la migracion de los mismos, aun si contamos con privilegios elevados como los de administrador o root.

ahora volveremos a nuestro tema y vamos a enumerar los metodos del 1 al n que existen para sacar los hash de windows en todas sus distintas versiones:

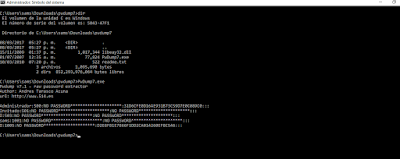

METODO 1:

OBTENCION MEDIANTE PWDUMP7:

METODO 2:

OBTENCION MEDIANTE MIMIKATZ POR EL MODULO CRYPTO:

mimikatz es un framework para analisis forense y para casos de auditoria de seguridad, especialmente cuando queremos saber algunas caracteristicas del sistema operativo windows.

podemos observar de cerca los procesos, dumpeos, etc.

en mimikatz el modulo para dumpear los hashes de windows de las cuentas de usuario se llama crypto y podemos desplegar sus opciones con :: es decir crypto::hash igual con cualquier modulo de mimikatz modulo::opcion.

METODO 3:

OBTENCION MEDIANTE EL FICHERO SAM Y UN EDITOR HEXADECIMAL

(METODO MANUAL)

(FUNCIONAL SOLO EN ALGUNAS VERSIONES DE WINDOWS)

esta tecnica es un poco mas complicada pero no por ello imposible, tenemos que tener acceso al registro de windows y desde ahi volcar el fichero sam que se encuentra localizado en

[HKEY_LOCAL_MACHINE\SAM\SAM]

debemos tener preparado un editor hexadecimal, cualquiera es de nuestra eleccion para este caso.

una vez queda guardado como archivo de texto, debemos abrirlo con un editor hexadecimal pero antes debemos recordar la estructura del archivo, es decir como vamos a analizar y donde exactamente se encuentra cada parte del mismo.

recordad que cada dos simbolos hexadecimales corresponden a un byte por ejemplo 00 4E FE FF aqui serian 4 bytes consecuentemente.

el problema con esta tecnica es que algunas veces no puede resultar util, ya que en algunas versiones de windows el hash esta encriptado con syskey.

pero una vez obtenido el archivo sam , podemos romperlo con cain y abel que tiene esta opcion para desencriptar con el syskey en las opciones inferiores LM Y NTLM.

yo tengo windows 10 en mi ordenador y por lo tanto por mas que he buscado en toda la estructura del fichero no encuentro nada :(.

y porque?

pues como mencione anteriormente en algunas versiones, el fichero SAM esta encriptado con el syskey lo cual dificulta su lectura para nosotros los atacantes.

vaya EPIC FAIL! :(.

METODO 4:

OBTENCION MEDIANTE GSECDUMP

INYECCION DE CODIGO EN EL PROCESO LSASS.EXE

(NO FUNCIONA EN WINDOWS 10)

este metodo lo he probado en windows pero se debe ejecutar con privilegios de administrador, pues parece que el actual sistema operativo de microsoft encripta muy bien este fichero de las passwords, microsoft ha hecho un excelente trabajo con este sistema operativo en cuestiones de seguridad comparado con las anteriores versiones de de windows. (extraño esa inseguridad de windows xp) :(.

dejo a su eleccion y a su tiempo si gustan probadlo por ustedes mismos en las otras versiones de windows .

METODO 5:

OBTENCION MEDIANTE POWER MEMORY

este es relativamente muy sencillo y basico, pues es nada mas y nada menos que un script basico, el script esta escrito en powershell.

REFERENCIAS Y LINKS DE INTERES:

http://www.openwall.com/passwords/windows-pwdump

https://en.wikipedia.org/wiki/Pwdump

http://www.truesec.se/sakerhet/verktyg/saakerhet/gsecdump_v2.0b5

http://www.filewatcher.com/m/gsecdump-0.7-win32.zip.142166-0.html

http://pogostick.net/~pnh/ntpasswd/

https://github.com/giMini/RWMC

0 comments:

Publicar un comentario