Reading

Add Comment

"ATAQUE DE ARRANQUE EN FRIÓ A MEMORIAS RAM"

"CONGELANDO LOS MODULOS DE LA MEMORIA RAM PARA EXTRACCION DE INFORMACION SENSIBLE"👀👀😈

uno de los ataques y ramas mas fascinantes es el de la informatica forense, especificamente los ataques que varian de los modulos a la memoria de solo acceso aleatorio, es decir la tan popular memoria RAM, hace algunos años que algunos investigadores congelaron mediante aire comprimido o refrigeracion liquida todos los modulos de una memoria RAM para congelar la informacion contenida desde las diferentes celdas y columnas de la memoria RAM.

una vez ubicada congelados los modulos debemos rapidamente intentar copiar todos los registros de estos ultimos para posteriormente analizarlos y comenzar con nuestras investigaciones digitales, en caso de que se enfrien los modulos no podremos tener acceso ala informacion ahi contenida ya que la informacion se perdera electricamente hablando.

vamos a repasar un poco lo que sucede con el funcionamiento de una memoria RAM.

existen dos tipos las dinamicas y las estaticas:

como lo menciona la imagen una ram estatica es mas facil robar los datos o extraer la informacion para un analisis forense informatico ya que la informacion ahi contenida dentro de sus celdas queda guardada por mucho mas tiempo que una memoria que es del tipo dinamica , lo que hacemos en un ataque por ejemplo de copiar la imagen forense de la memoria ram estamos realizando un copiado de todas las direcciones hexadecimales que existen en este determinado momento porque una vez apagado el ordenador todas esas direcciones de memoria junto con la informacion contenida ahi se perdera para siempre si no la rescatamos, esto se le llama un investigacion "al vuelo" contrariamente de lo que es una investigacion forense post-mortem que seria una investigacion un poco mas compleja ya que se tendria que investigar e intentar acceder ala computadora para observar y analizar los procesos residentes en el sistema operativo como por ejemplo algun rootkit o un codigo malicioso que se haya integrado en el sistema operativo y este utilizando conexiones paralelas con un destino sospechoso dentro de los margenes metodologicos.

por ejemplo si estamos ante una computadora de un homicida y este se reusa a querer colaborar con la inteligencia policial para poder dar la contraseña de dicha computadora entonces como investigadores forenses tendremos que lograr una forma de acceder a los datos contenidos en esa computadora, ya sea mediante linux montando la particion de windows, o ya sea mediante alguna tecnica del archivo NTLM como ophcrack, dependiendo del sistema operativo del caso que se este investigando.

por otra parte y volviendonos a centrar en los funcionamientos teoricos de las memorias de acceso aleatorio de datos o como indican sus siglas en ingles RAM.

vamos a analizar mediante una imagen interactiva como es que funciona una memoria estatica y como es que almacena su informacion.

una vez ubicada congelados los modulos debemos rapidamente intentar copiar todos los registros de estos ultimos para posteriormente analizarlos y comenzar con nuestras investigaciones digitales, en caso de que se enfrien los modulos no podremos tener acceso ala informacion ahi contenida ya que la informacion se perdera electricamente hablando.

vamos a repasar un poco lo que sucede con el funcionamiento de una memoria RAM.

existen dos tipos las dinamicas y las estaticas:

como lo menciona la imagen una ram estatica es mas facil robar los datos o extraer la informacion para un analisis forense informatico ya que la informacion ahi contenida dentro de sus celdas queda guardada por mucho mas tiempo que una memoria que es del tipo dinamica , lo que hacemos en un ataque por ejemplo de copiar la imagen forense de la memoria ram estamos realizando un copiado de todas las direcciones hexadecimales que existen en este determinado momento porque una vez apagado el ordenador todas esas direcciones de memoria junto con la informacion contenida ahi se perdera para siempre si no la rescatamos, esto se le llama un investigacion "al vuelo" contrariamente de lo que es una investigacion forense post-mortem que seria una investigacion un poco mas compleja ya que se tendria que investigar e intentar acceder ala computadora para observar y analizar los procesos residentes en el sistema operativo como por ejemplo algun rootkit o un codigo malicioso que se haya integrado en el sistema operativo y este utilizando conexiones paralelas con un destino sospechoso dentro de los margenes metodologicos.

por ejemplo si estamos ante una computadora de un homicida y este se reusa a querer colaborar con la inteligencia policial para poder dar la contraseña de dicha computadora entonces como investigadores forenses tendremos que lograr una forma de acceder a los datos contenidos en esa computadora, ya sea mediante linux montando la particion de windows, o ya sea mediante alguna tecnica del archivo NTLM como ophcrack, dependiendo del sistema operativo del caso que se este investigando.

por otra parte y volviendonos a centrar en los funcionamientos teoricos de las memorias de acceso aleatorio de datos o como indican sus siglas en ingles RAM.

vamos a analizar mediante una imagen interactiva como es que funciona una memoria estatica y como es que almacena su informacion.

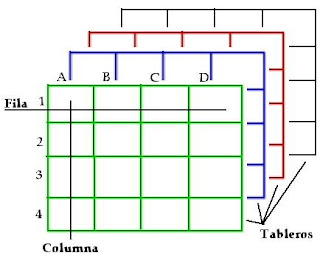

Como podemos analizar en la imagen se detalla que para que una direccion de memoria pueda accededr a sus columnas de datos conocida como la tecnica de acceso de datos CAS tiene que haber un bit encendido es decir un 1 que en este caso accede aleatoriamente de ahi el nombre de las famosas ram.

intentare explicar el funcionamiento de como accede y de que forma accede a los datos contenidos en la memoria ram :

imaginemos un tablero de ajedrez que va como sigue:

vamos a diferenciar los colores primero para analizarlos detalladamente mas adelante.

el gris mas oscuro vamos a suponer que son las direcciones de memoria y el gris mas claro son las posiciones de la misma memoria.

existen dos metodos que se utilizan comunmente para acceder a las direcciones de memoria, una es el CAS y otra es el RAS.

el CAS funciona de la siguiente manera.

funcionamiento del CAS:

el funcionamiento de la latencia de tipo CAS es muy sencillo, ya que solo es la busqueda de posiciones de memoria una a una, es decir va buscando ya sea por columna y fila donde se encuentra una posicion de memoria predeterminada con un metodo que se denomina el fetching o fetch, el fetch es aquel metodo por el cual el procesador le manda la señal ala memoria de que busque una determinada posicion donde se encuentra un dato o una serie de datos especificos, lo que pasa en algunas casos y es lo que da una via o vector de ataque es que la latencia de estos metodos de guardado y busqueda de datos en las memorias del ordenador es muy baja lo que propicia a que un atacante se aproveche de esta vulnerabilidad, mas del 70% de las memorias de hoy dia no borran los datos al instante por lo que un atacante puede congelar sus modulos para que su energia electrica se vaya alentando conforme la temperatura va descendiendo y la informacion que se esta trabajando en ese momento no se borra por lo que el atacante aprovecha esto para robar ya sean datos criptograficos como llaves privadas y publicas o certificados digitales de hash para acceder ilegalmente a informacion clasificada, el unico inconveniente por el que tiene que pasar el atacante es que debe tener acceso fisico al ordenador , fuera de eso no tiene ningun inconveniente, por lo que recomendamos ponerle la seguridad fisica necesaria a los dispositivos sean estos mismos switches, routers, computadoras, laptops, antenas, etc.

otra de las vias que tiene este vector de ataque es copiar una imagen forense de la memoria ram y volcar todos los datos para posteriormente en su laboratorio local , investigar a profundiad y analizar cuales son los datos con los que cuenta esa imagen forense como pueden ser el historial de navegacion, los logs de sistemas utilizados, los procesos corridos en ese momento preciso al volcar la memoria, las llaves de encriptacion tanto publicas como privadas segun sea el caso, etc.

ahora lo complicado seria copiar bloques enteros de las ubicaciones o celdas de la memoria ram que se este atacando o los modulos de la memoria que se esten atacando, se debe copiar con una utilidad rapidamente ya que no podemos desperdiciar el valioso tiempo , ya que si copiamos los bloquea manualmente , entonces los modulos y sus capacitores se descongelarian y entonces los datos en realidad se perderian y no los podriamos recuperar.

se necesita de muchisima destreza para realizar este tipo de ataques ya que si los modulos se descongelan en alguna parte de la memoria, estos ultimos ya no se podra recuperar su informacion ahi contenida ya que la informacion dejara de fluir y sus posiciones de memoria volverian al inicio del segmento de datos al 0x00000000 lo que en esencia tiene un isgnificado absoluto de un valor nulo en terminos informaticos y ciberneticos.

con este tipo de ataques nos damos cuenta que nuestra informacion en realidad no esta segura como solemos pensar ahi afuera en la red de redes o en el mundo cibernetico,

como podemos ver , la memoria ram guarda muchos secretos , secretos que todos ocultamos tras las pantallas de maquinas tontas como los ordenadores, asi que cuidado con lo que guardas en tu ordenador, nunca sabes que mente brillante pudiera estar espiandote o cazando el tiempo en el que te levantes de tu comoda silla de la oficina para atacarte.

poniendonos en sintonia, lo que hare es volcar de un ordenador a otro .

primero vamos a bajar la herramienta Dumlt que funciona para adquirir imagenes de la ram, extraccion y analisis de procesos.

con este mismo software , intentaremos volcar el contenido de la memoria congelada , después podremos observar que nos resulta en datos hexadecimales los cuales posteriormente podremos observar mediante un análisis minucioso los datos que no estan cifrados es decir en texto plano o que en ese momento se estaban trabajando, desde este punto de vista se puede realizar un analisis forense cuando todas las tecnicas anteriores han fallado para llevar adelante la investigacion que se encuentre en curso.

poniendonos en sintonia, lo que hare es volcar de un ordenador a otro .

primero vamos a bajar la herramienta Dumlt que funciona para adquirir imagenes de la ram, extraccion y analisis de procesos.

con este mismo software , intentaremos volcar el contenido de la memoria congelada , después podremos observar que nos resulta en datos hexadecimales los cuales posteriormente podremos observar mediante un análisis minucioso los datos que no estan cifrados es decir en texto plano o que en ese momento se estaban trabajando, desde este punto de vista se puede realizar un analisis forense cuando todas las tecnicas anteriores han fallado para llevar adelante la investigacion que se encuentre en curso.

Saludos Stuxnet.

REFERENCIAS Y ENLACES TECNICOS:

https://es.wikipedia.org/wiki/Ataque_de_arranque_en_frío

https://www.youtube.com/watch?v=TcGEmEHO2hc

https://es.wikipedia.org/wiki/SRAM

https://es.wikipedia.org/wiki/DRAM

http://images.slideplayer.es/14/4324168/slides/slide_3.jpg

https://es.wikipedia.org/wiki/Aire_comprimido

http://slideplayer.es/slide/4324168/

https://es.wikipedia.org/wiki/Volcado_de_memoria

https://citp.princeton.edu/research/memory/code/

https://citp.princeton.edu/research/memory/

http://www.informaticamoderna.com/Memoria_SRAM.htm

https://es.wikipedia.org/wiki/Latencia_CAS

http://www.guiaspracticas.com/recuperacion-de-datos/ataque-de-arranque-en-frio-cold-boot-attack

https://www.elcomsoft.com/efdd.html

HERRAMIENTAS UTILIZADAS:

http://hotfixed.net/wp-content/uploads/2014/09/MWMT-v1.4.zip

acceso no autorizado

analisis forense

bit-a-bit-copia

cold boot ram attack.

cool attack ram

imagenes forenses

informatica forense

no-volatilidad

password

physical access

volatilidad

volatility tool

https://www.youtube.com/watch?v=TcGEmEHO2hc

https://es.wikipedia.org/wiki/SRAM

https://es.wikipedia.org/wiki/DRAM

http://images.slideplayer.es/14/4324168/slides/slide_3.jpg

https://es.wikipedia.org/wiki/Aire_comprimido

http://slideplayer.es/slide/4324168/

https://es.wikipedia.org/wiki/Volcado_de_memoria

https://citp.princeton.edu/research/memory/code/

https://citp.princeton.edu/research/memory/

http://www.informaticamoderna.com/Memoria_SRAM.htm

https://es.wikipedia.org/wiki/Latencia_CAS

http://www.guiaspracticas.com/recuperacion-de-datos/ataque-de-arranque-en-frio-cold-boot-attack

https://www.elcomsoft.com/efdd.html

HERRAMIENTAS UTILIZADAS:

http://hotfixed.net/wp-content/uploads/2014/09/MWMT-v1.4.zip

0 comments:

Publicar un comentario