ATAQUES DOWNGRADE Y SU EFICACIA

16:14:00PORQUE LOS ATAQUES DE DOWNGRADE SON TAN EFECTIVOS?

Muchos hemos visto que las tecnologias avanzan a pasos de gigante por ejemplo nos vamos a remontar una decada hacia atras en el tiempo cuando eramos felices o casi felices con nuestras redes inseguras wep o wpa y ademas los celulares no contaban con tan sofisticada tecnologia como la conocemos hoy, aun existian cds y dvds por todas partes y ademas la tecnologia de red celular con la que contabamos no pensaba ni siquiera en los gbps de ancho de banda por lo que navegar en las redes sociales rapidamente escuchar podcast, ver streaming o ver en vivos todavia era una fantasia a mediano plazo, asi que en esos remotos tiempos no existia la seguridad o no se pendsaba tanto en el ciclo de desarollo de la seguridad ni en los protocolos de comunicacaiones ni tampoco en las fases de diseno de software como los tenemos ahora implementados por ejemplo en nuestros teelfonos celulares que ya es una computaadora de bolsillo con una capacidad media de una computadora de la decada del 2000s, ahora bien vamos a la definicion de que demonios es un ataque downgrade como su nombre lo dice es bajar del ingles 'down' y 'grade' de grado lo que se traduce en bajar de grado en spanish no ? pues si, es eso mismo segun la definicion pero el ataque o los niveles de ataque varian segun la capa donde vayamos hacer o efectuar el ataque en si mismo entonces dicho esto este juego de palabras se traduce en bajar de escalon de version, bajar de escalon es hacer que la victima se conecte o utilice tecnologias que ya son anticuadas como el uso personalizado de estaciones base 3g o inferiores para asi poder desenctriptar o ver el trafico o flujo de datos que circula en ese momento por la red, un ejemplo muy claro y practico es lo que sucedio con la herramienta ssltrip que hasta la hemos llegado a ver en series populares de hacking como mr.robot pero primero debemos hacer un ataque de hombre en el medio es decir envenenar toda la red claro esta, que anteriormente no existira la seguridad que existe el dia de hoy como he mencionado anteriormente entocnes podemos inferir que las comunicaciones se mandaban en texto plano , otra gran noticia es la de whatsapp que por alla en el 2013 mandaba todas sus comunicaciones por texto plano asi que empezaron a salir tools que nos permitian sniffear la red y poder ver los mensajes que se mandaban por wp, fue hasta tiempo despues que whatsapp empezo a utilizar el cifrado asimetrico de doble llave y de cifrado end to end.

por otra parte, la imagen anterior puede mostrarnos el sslstrip ya conocido por muchos, lo que hace esta tool incluida en algunas distribuciones de linux en general de seguridad informatica, es hacer un ataque tipo downgrade de un proposito general: hacer que la victima use http en lugar de https con certificados ssl, si una victima utiliza http todo va ir en texto plano incluidos datos super confidenciales en este caso como tarjetas de credito, credenciales de acceso a sitios, usuarios , passwords y toda conversacion que se realice, sin embargo este ataque parece haber llegado a su fin con el nuevo estandar experimental llamado hsts que lo que hace es casi de forma obligatoria a utilizar https a la fuerza, evitando este tipo de ataque y que la victima sufra algun tipo de snifeo en su trafico aunque cabe recalcar que no todos los sitios utilizan aun este estandar por lo que por esa parte el atacante podria entrar por la puerta.

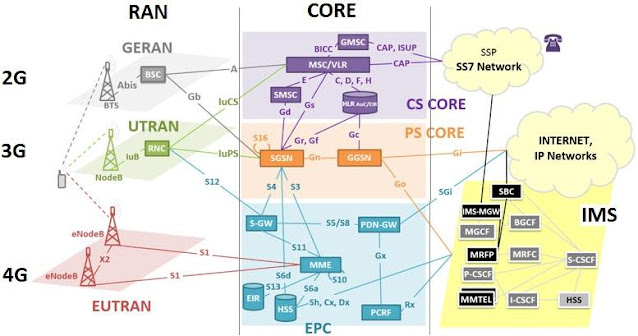

como podemos ver en la imagen anterior tenemos la estructura princpal de las redes celulares que existen hasta este momento, lo que vemos son imagenes similares, pero por mas similares que parezca, esto no es asi toda la estructura cambia a partir del enlace aereo por ejemplo podemos ver la primera gran diferencia desde la estacion base podemos ver que en la red 2g las redes celulares no tenian autorizacion de autenticacion esto quiere decir que cualquiera podia colocar con una poca de pasta y otra pizca de paciencia una estacion base falsa lo que se traduciria en una red ipv4/ipv6 en un router falso o una falsificacion de enrutamiento lo que podria significar que el atacante tome el control de todas las comunicaciones de la victima o de lo que se pudiera estar interceptando en la red en la que esta interfiriendo el atacante, por ejemplo vemos que las estaciones base se llaman diferente dentro de los aspectos 2G, 3G, 4G, por ejemplo en la 2G la bts ya mencionamos que no contaba con autenticacion de autorizacion que aquellos tiempos era cuando una estacion base podia meterse o colarse por asi decirlo a la red de comunicaciones con el adecuado redireccion dentro de los aspectos tecnicos, es en este enlace o flujo de comunicaciones donde hay mas fallos de seguridad ya que la interfaz aerea en aquel entonces no tenia cifrado compleo, ahora cuando nacio la 3g esta tenia un cifrado aereo mas robusto lo que los atacantes ya les empezaba a doler la cabeza porque no pudieron interceptar las comunicaciones del nivel del lado del flujo de datos aereo, dentro del nivel core vemos que todas las redes convergen entre si y esto es asi porque aun los paises o las infraestructuras de los proveedores que nos brindan acceso aun no han podido re-estructurar toda la red existente por la que convergen todas ellas y mas aun porque estas redes les brindan servicios a todo tipo de empresas como por ejemplo los gps que se conectan por gsm o que se conectan pro medio de 2g, 3g, 4g, etc, dicho esto podemos referenciar que si bien en algun momento tendran que apagar las redes 2g y 3g por sus inseguridades y desusos aun queda una decada para que esto ocurra ya que en tiempos de planificacion y dinero en eso se tienen que poner de acuerdo, pero aun falta camino por recorrer.

dicho esto, cabe destacar que si bien existen fallos de seguridad dentro del core no son muchos y se tendrian que efectuar vectores de ataque mas complejos que los que se ven dentro del nivel aereo, si un atacante quisiera borrar registros de lista negra que usan los proveedores para por ejemplo reportar un IMEI robado se tendria que entrar ilegalmente dentro de al EIR o HSS que es donde se almacenan estos registros para posteriormente dirigirles al bloqueo correspondiente dentro del flujo de datos.

pero por si lo anterior no fuera complicado ya, hace algun tiempo por alla en el 2014 se descubrio que todo el protocolo que sustenta el SS7 es vulnerable, que signfica esto?, pues que fuere la red que fuere, la 2g, 3g o 4g, todo el protocolo SS7 converge con todas las redes asi que no hay nada que hacer que tener que usar cifrado por encima de estas capas por ejemplo mediante la red TOR o mediante un VPN redirigiendo el trafico o los flujos de datos hacia otras partes del mundo evitando asi el rastreo y la interceptacion.

para recabar por ejemplo tambien se pueden realizar ataques por medio y a nivel de sistema operativo existen ataques para tener que obligar al usuario a usar sistemas operativos o actualizaciones ya en desuso o que son muy viejas para que este mismo quede excepcionalmente vulnerable.

nos vemos en otra edicion,

que tengan un excelente y happy hacking!

The Pentester

Saludos :)

0 comments:

Publicar un comentario