Reading

Add Comment

"OCULTANDO CONEXIONES"

"Uso De Rootkit Hacker Defender y Metasploit"

Cuando hablamos de seguridad informatica, no hace falta mencionar que son los poderosos rootkits o el malware en especifico, el rootkit como wikipedia lo dice "es un programa o un conjunto o suite de programas en especifico para ordenadores que mantiene su presencia oculta y es capaz de crear otros ataques o escalar privilegios dentro del dispositivo donde se encuentre, dependiendo tambien de los fallos de seguridad que pudiera encontrar o para los que fue programado.

Lo que hace evidentemente a este poderoso malware cualsea que fuere su objetivo u objetivos, es ocultar todo lo que se pudiese rastrear desde ya sea el lado forense o desde el lado de la victima.

un rootkit es capaz de ocultar y hacer creer a los usuarios o al usuario que esta ante un programa legitimo o ante conexiones de red legitimas cuando en realidad no es asi y estamos frente a un ataque, dicho esto, un rootkit para resumir es como dicen en la serie mr. robot, es como un asesino serial loco que se esconde mientras hace sus fechorias y no deja huellas.

ovbiamente, existen varias herramientas para detectar e investigar si existen rootkits en el sistema, dependiendo de la programacion de estos ultimos un rootkit podria ser facilmente detectable dentro de los archivos del sistema o del registro dependiendo del entorno donde nos encontremos, si es linux existen tambien utilidades para detectar y rootkits para este sistema operativo , inclusive existen para MacOs y windows donde esta lleno de programadores de malware y rootkits, aunque tambien existen herramientas increibles que enumeraremos aqui y analizaremos como nos pueden ayudar si sospechamos de una amenaza cibernetica como esta.

aqui solo abordaremos la amenaza para windows llamada rootkit hacker defendar o mejor aun abreviado como se puede encontrar este malware en internet como hxd.exe y lo podemos encontrar facilmente con una busqueda sencilla en el buscador de nuestra eleccion.

lo primero que haremos sera intentar vulnerar algun objetivo sea cual fuere, este no es el objetivo del laboratorio descrito aqui mismo pero intentaremos dar algunas snapshots para ver como seria el proceso continuo casi completo.

Una vez que hemos logrado dar con algun objetivo asi como proceder a ejecutar el exploit adecuado, entonces obtendremos una sesion de meterpreter si tenemos exito rotundo en nuestro ataque cibernetico.

como podemos ver en la imagen anterior, el atacante ha tenido exito en su objetivo, ahora podremos proceder a subir o cargar con el comando respectivo que trae por defecto meterpreter dentro de la suite de seguridad informatica de metasploit, el comando es upload.

por ejemplo si tenemos la sesion de meterpreter

meterpreter>

podriamos poner la ruta relativa donde descargamos el ejecutable del rootkit.

por ejemplo si lo tenemos en la ruta /downloads/hxd.exe

entonces seria algo asi, nada fuera de lo normal.

meterpreter> upload /downloads/hxd.exe

lo cual tendriamos una respuesta como la siguiente:

la imagen anteior y las imagenes anteriores solo son ilustrativas para dar el ejemplo de como seria la implementacion, vemos que aparte del binario de windows del rootkit ejecutable tambien necesitamos subir el archivo de configuracion donde configuraremos las conexiones que queremos ocultar dentro del rootkit o d elos procesos maliciosos que hemos creado anteriormente.

en primer lugar necesitamos obligatoriamente la compilacion del archivo de configuracion .ini.

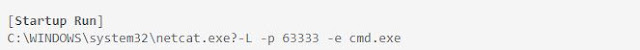

por ejemplo si tenemos un proceso malicioso anteriormente creado por ejemplo mediante la herramienta ncat o mejor conocida como "la navaja suiza para redes", vemos en la ilustracion siguiente que se esta creando sockets o puertos hacia el puerto 63333 a la escucha dentro de la maquina victima.

es desde este momento que hemos creado conexiones maliciosas por donde podriamos colar malware, en este caso si nuestro objetivo son usuarios experimentados en tecnologia se daran cuenta de provesos maliciosos, es en esta via donde podremos ocultar rapidamente nuestras conexiones maliciosas para prevenir que nos detecten o que tomen medidas de informatica forense dentro de un test de penetracion cibernetica.

Dentro del archivo de configuracion .ini del rootkit que necesitamos en conjunto compilar con el binario ejecutable de windows.

demtro del archivo .ini de configuracion podremos poner las conexiones ocultas que queremos que pasen desapercibidos para el usuario final en la que nos encontramos.

vemos en la ilustracion que tenemos varias cuestiones y propiedades que debemos configurar a nuestro gusto dependiendo del metodo o el proceso de post-explotacion que requerimos, por ejemplo vemos que tenemos puertos para ocultar y la posibilidad de esconcer registros , en este caso se me ocurren cosillas muy interesantes por ejemplo crear nuestro malware en procesos y posteriormente esconderlos para evitar alarmas y seguridad perimetrales.

Por ejemplo podriamos esconder los puertos que pusimos ala escucha para que en caso de que el usuario o el administrador haga un netstat no los pueda verificar o analizar ni siquiera les salga.

las siglas tcpi, es la conexion o flujo de entrada es por ello que podemos ver la I al final, de conexion entrante, y en consecuencia de salida que quiere decir outbound de una conexion que hemos abierto con el ncat de tcp, entonces tenemos una conexion vamos analizar que es de un flujo bidireccional.

ahora vemos las otras configuraciones que podemos en instancia configurar, podremos configurar como vemos la password para impedir que alguien pueda sacar o entrometerse en nuestras conexion o flujo de conexiones.

ademas, de como queremos ocultar el nombre del servicio, entre otras cuestiones.

odriamos incluso suplantar un driver engancharnos como si fueramos un driver real aunque estemos inyectando codigo malicioso o procesos maliciosos.Una vez configurado todo esto, podriamos decir que estamos listos para despegar o arrancar el rootkit y empezar a ocultar las conexiones, una vez hecho esto procedemos a ejecutar el binario y listo ya estariaos creando la ocultacion de las conexiones maliciosas.

ahora veremos una herramienta que nos puede ser de utilidad si sospechamos que nuestras redes estan siendo espiadas o atacadas mediante un rootkit.

dentro de la suite sysinternals tan famosa e increible kit de utilidad de herramientas, existe una que me gusta mucho y es llamada la rootkit revealer que lo que hace un escaneo de sistema para ver que procesos raros se se estan ocultando tras bambalinas, hace un recorrido por todo el sistema hasta ver algo editado o si algun registro del sistema aunque tenga el mismo nombre ha sido cambiado o modificado.

los detalles se pueden apreciar en la siguiente imagen:

REFERENCIAS Y ENLACES TECNICOS:

0 comments:

Publicar un comentario