"SE PODRIA HACKEAR UNA PRISION COMO EN MR. ROBOT" ? ATAQUES A SISTEMAS SCADA 💀💻🔮

infraestructuras criticas 9:28:00

Reading

Add Comment

"SE PODRIA HACKEAR UNA PRISION COMO EN MR. ROBOT" ?

"Investigacion De Campo".

cuando elliot le comenta a vera que necesitaria un par de semanas o incluso meses para encontrar algun bug en los sitemas de control y automatizacion industrial.

la principal falla de seguridad en este campo es el tiempo de periodos de actualizacion frente a los sistemas de tecnologias de informacion.

en este campo existen multiples protocolos propietarios y algunos estandares formales pero lo que los fabricantes no suelen tomar mucho en cuenta son las actualizaciones, situacion que es capaz de aprovecharse los diversos atacantes y las agencias de inteligencia como sucedio con stuxnet.

otro fallo de seguridad es que es casi nulo el mantenimiento en este tipo de sistemas , puesto que en algunas industrias se debe estar operando ininterrumpidamente para no afectar los periodos de produccion.

la latencia es otro mayor enemigo de estos sistemas, contrariamente con lo que sucede con los sistemas de tecnologias de informacion donde la latencia no suele importar demasiado en algunas ocasiones.

en los sistemas de control de automatizacion industrial la latencia no puede pasar desapercibida ya que algunos retrasos en los mensajes de control podria ser devastador, imagina que el protocolo se retrasa algunos segundos 2-10 segundos, la planta se quedaria parada durante ese tiempo y no produciria los suficientes recursos o en algunas ocasiones, algunos controles industriales se congestionarian pudiendo provocar explosiones y posteriormente accidentes graves dentro de la planta.

una busqueda muy sencilla y basica en shodan arroja los siguientes resultados del fabricante schneider electric.

lo que podemos es analizar es que tan solo con que shodan los pueda indexar, un atacante puede investigar posibles agujeros de seguridad e intentar entrar a los mismos para cambiar los parametros de configuracion.

con tal solo la accion que este tipo de dispositivos se encuentren publicamente en la red de redes ya los hace al mayor posible el 90% vulnerables.

el principal foco de vulnerabilidades es la falta de actualizacion principalmente por los tiempos de los fabricantes en desarollar un nuevo parche.

algunos sistemas operativos donde se albergan los sistemas Scada y de control utilizan windows Xp y como bien sabemos , windows xp ya quedo obsoleto hace ya bastante algun tiempo y cuando un sistema operativo queda obsoleto, los atacantes pueden descubrir nuevos agujeros de seguridad dependiendo de los tipos de agujeros de seguridad que se pueden encontrar como por ejemplo buffer overflow o heap overflow.

la tecnologia es imperfecta como nosotros mismos de eso no cabe duda .

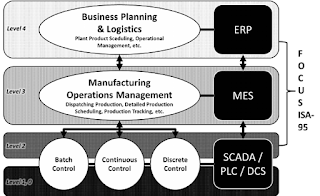

cabe destacar que en los sistemas de automatizacion industrial tambien se encuentran ciertos estandares y regularizaciones que los ingenieros encargados de tales sistemas deben tomar para basar sus proyectos industriales, tal es el caso del ISA-95 que proporciona una serie de niveles similares al modelo OSI para implementar desde el PLC hasta el ERP final de la zona industrial.

la siguiente imagen resume claramente los niveles del ISA-95:

desde este esquema los encargados de control deben priorizar sus procesos segun sea las necesidades de la misma industria.

como se muestra en la serie no es en si mismo el firmware con una actualizacion vieja lo que le permite a elliot lanzar el exploit en contra del scada si no son los distintos vectores de ataque que se encuentran esparcidos en la prision misma como las redes inalambricas inseguras o el teclado bluethoot en el auto del policia.

elliot lo que hace es solamente spoofear la direccion mac del dispositivo bluethoot del teclado y conectarlo mediante un ftp para luego subir el exploit.

e incluso hay algunos RTU que son inalambricos lo que adquiere la posibilidad de que se pueden hacerle una denegacion de servicio mediante un nivel de radiofrecuencia demasiado alto, actualmente existen en el mercado varios dispositivos con este objetivo en mente, el de mitigar toda radiofrecuencia posible lo que se conocen como jamming.

lo que no se observa en la serie es como el exploit funciona a detalle, como es capaz de infiltrarse en el HMI o en el ordenador de control o software que controla al PLC y que mueve ala cerradura electromecanica para abrirla a una determinada hora en este caso en la serie aparece que todas las cerraduras se abren en la media noche lo que ocasiona una sobretension y apagado de toda la central electrica de la misma area de la prision.

la anterior imagen es un ejemplo de una cerradura electromecanica que puede ser controlada mediante un PLC.

ahora dejaremos un poco de un lado el hardware y nos centraremos en modbus, modbus es un protocolo industrial abierto con todas sus especificaciones dentro de su pagina oficial.

el protocolo modbus se puede utilizaqr dentro de varios entornos como puede ser modbus sobre el procolo tcp.

el problema del protocolo modbus es que no encripta ninguna informacion , todo viaja en texto plano, asi si encendemos un sniffer de modbus, podriamos modificar algunos enlaces seriales que viajan dentro de la red industrial como lo realizaremos mas adelante en esta investigacion.

aqui tenemos una imagen de donde estarian ubicados los controles por PLC de una prision que controla sus sistemas por via remota.

un atacante primero tendria que infectar los controles de seguridad que abren las puertas para despues inyectar el payload dentro del firmware del plc que lo controla todo.

y dado que existen infinidad de controladores industriales se tendria que estar seguro de una marca especifica y un fabricante y versiones especificas para investigar sus vulnerabilidades y posteriormente explotar sus fallos de seguridad.

en este articulo vamos a ver como es que funciona el protocolo dnp3 luego el modbus y modbus sobre el protocolo de transporte en este caso el TCP para ver como se envian los mensajes en realidad y como es que trabaja estos protocolos para despues mas adelante en este mismo articulo de investigacion ver como es que un atacante podria sniffear el trafico y modificar valores y parametros poniendo en riesgo infraestructuras de sistemas criticos como una central nuclear y sistemas electricos.

DNP3

dnp3 cable aclarar que es un protocolo un tanto complejo , inclusive mas complejo que modbus y modbus sobre el protocolo de transporte TCP, en un inicio segun la documentacion paso por el mismo problema de modbus que no cifraba los datos , aunque cabe aclarar que dentro de un tiempo se actualizo el protololo hacia la version v5 y se agregaron metodos de seguridad asi como un cifrado para evitar ataques melintencionados o manipulaciones remotas por parte de atacantes ciberneticos.

aunque no por eso deja de estar expuesto y ser vulnerable aun a dia de hoy a ciertos tipos de ataques ciberneticos sobre el susodicho protocolo industrial.

podemos analizar de lo anterior que el HMI es la central donde el encargado de los sistemas scada o los sistemas industriales automatizados o mecánicos estan operando a la RTU o la unidad remota que es un tipo servidor que se encarga en si mismo de controlar directamente los actuadores, plcs, sistemas robotizados en el caso de algunas industrias y en otras como centrales nucleares son las que se encargan de medir y controlar la temperatura asi como el proceso correspondiente para impedir exposiones o fugas de plutonio que puedan poner en riesgo a la poblacion ciruncidante es decir de todos los alrededores en un radio correspondiente, la historia nos ha demostrado que si hay un minimo fallo en una central nuclear esto mismo es capaz de dejar heridos y muertes asi como desplazamientos obligatorios por culpa de la radiacion que el cuerpo humano pudiera absorber y provocar ciertos tipos de mutaciones geneticas a largo plazo como el cáncer.

Este protocolo es un protocolo que comúnmente se encuentra en redes electricas es decir redes que proveen a una gran ciudad o una manzana de un suburbio un suministro de energia dependiendo de la zona en la que se encuentre, por otra parte hay que aclarar que depende de las empresas de electricidad el protocolo que utilizan, algunas veces puede ser mbtcp u otras veces dnp3 en su version mas reciente o mas antigua todo dependera de que tantos conocimientos posean a quienes estamos atacando o en su momento la organizacion a la que nos estemos enfrentando.

Esto aunque parezca un poco sencillo de realizar un ataque, es un poco dificil porque necesitariamos conocer bien la arquitectura fundamental del protocolo asi como es que funciona este ultimo para tratar de crear un simulador de entornos industriales asi como como investigar herramientas de pentesting dentro de estos mismos entornos y tratar de simular ataques basicos e ir escalando hasta los mas complejos para analizar sus fallos despues y buscar posibles soluciones a estas problematicas dentro de infraestructuras criticas.

Existen muchas utilidades para montar rapidamente un laboratorio de infraestructuras criticas basico como un modbus o sobre el protocolo dnp3 dependiendo de lo que se quiera analizar y del entorno mismo asi como del pentester o hacker etico.

Una de las utilidades mas primordiales son las herramientas para crear nuestro laboratorio de IC o infraestructura criticas como se le quiera llamar.

vamos a analizar en internet y vamos a crear nuestro entorno simulado (ya que no tenemos a nuestra disposicion una ICS jejeje :(

despues se pasa el nivel de transporte y se encapsula como cualquier otro para enviarlo dentro de los protocolos de la capa de transporte, una vez en la capa de transporte ahora solo despegamos la cabecera y lo sube al nivel de aplicacion como un fragmento para de esta forma presentarle los datos al usuario asi como los valores.

Ahora veremos el formato del frame asi como sus diversas opciones que existen dentro de esta misma:

podemos ver que en la tercera casilla de opcional dentro del frame que es la longitud de la trama lo que podria traducirse en no mas de 1024 bytes , la cuarta casilla esta el codigo de control para fines de entramado y desentramado, etc.

la direccion de destino es la direccion a la cual se enviaran los codigos de control o los codigos para controlar el HMI o la central o sub-estacion remota , asi como la direccion de origen , el CRC similarmente a los otros protocolos que existen es para verificar un poco la integridad del frame, asi como los datos, en la casilla datos veremos los datos que realmente se van a enviar en este caso las opciones de control para controlar remotamente los sistemas scada, asi como de nuevo los CRC de otros 16 bits, el protocolo DNP3 es uno de los mas seguros o un poco mas seguros que existen dentro del stack de los protocolos industriales para controlar remotamente sistemas scada.

el frame esta basado en objetos, cada objeto que envia el usuario o el controlador hacia la subestacion es interpretado como un protocolo normal, es decir como transacciones de red, el que controla la subestacion desde otro lado envia objetos previamente y la estacion controlada o controlante los interpreta para ejecutar las tareas diversas que se interpretaro, la encargada de ejecutar las tareas son los controladores en esta ocasiones electronicos, puede ser un PLC o algun sistema hardware que queda ya fuera del alcance de este articulo.

Los siguientes son los objetos que son capaces de controlar desde la estacion controladora a la estacion o subestacion controlada.

|

| Imagen: Objetos Interpretados por estaciones controladoras |

Ahora como ya sabemos como se encapsula el protocolo asi como se envia hacia los flujos de trafico y cual es el formato de su trama o frame y como es que se interpreta los diferentes objetos para controlar la estacion controladora y controlada veremos esto dentro de herramientas automatizadas asi como en un simulador para analizarlo, ahora solo para finalizar la teoria de este articulo y proceder a las otras sub-secciones de simulacion y posibles ataques , vamos a analizar el codigo de funciones mediante una imagen del fabricante schneider electric, el codigo de funciones son tambien los que interpretara la estacion que controla la subestacion en dado caso , es decir es la cabecilla de los controles, con esto un posible atacante cibernetico podria falsificar los codigos de funciones u objetos y hacerse pasar o spofear a la HMI para que la estacion controlada crea que los esta enviando quien dice ser entonces provocar un ataque de denegacion de servicio, una sobrecarga y hasta en casos mas graves una posible explosion dentro del recinto.

SIMULADORES CLIENT/MASTER/SLAVE DNP3

podemos ver los circulos rojos son los que describire a continuacion brevemente, las opciones de master y out son de maestro/esclavo correspondientemente es decir, la estacion contoladora y la estacion controlada o el HMI y las placas de control que en un entorno de produccion se traducirian en los PLCS.

vemos que le estamos mandando el mensaje o la instruccion de LATCH OFF lo que estamos haciendo es detener la ejecucion de alguna tarea lo que esto se traduciria en un evento catastrofico en la vida real o entornos de produccion.

HERRAMIENTAS Y POSIBLES VIAS DE ATAQUE DENTRO DE DNP3

la explotacion dentro de protocolos con IC es algo tremendamente un poco complicado pero una vez se le agarra el rollo como dicen es catastrofico si no podria decirse fatal, imagina que alguien algun posible atacante logra hacerse con el control de la HMI o logra dejar fuera de linea realizando un ataque Ddos a la verdadera estacion HMI asi que falisifca esta misma estacion para hacerle creer al quien controla la HMI que esta ante la HMI genuina pero no es asi, entonces el atacante podria estar mandando los mensajes mal interpretados desde y hacia la estacion controlada, de hecho algunos de los mismos ataques que conocemos actualmente podrian en teoria diversificarse a estos entornos infraestructuras criticas, de ahi el nombre que se le llamen infraestructuras "criticas" porque un segundo aqui de ataque podria costar la vida de alguien o las heridas de alguien como por ejemplo si alguien se quda sin energia electrica en un hospital los oxigenos no podrian funcionar ni los aparatos medicos lo que resultaria en la muerte de pacientes.

en la siguiente imagen podremos ver que se modifica el timestamp del dnp3 para hacerle creer a la estacion controlada que esta ante el HMI genuino y empezar a mandar instrucciones falsas de las anteriores analizadas.

esto haria que se cambiara la fecha dentro de los controladores electronicos/electricos establecidos y falsificar todo tipo de instrucciones mediante el operado de las funciones criticas por ejemplo de LATCH 0 OFF lo que apagaria algunas secciones dependiendo de que es lo que controla la subestacion o estacion a la que se esta atacando.

como unica medida de seguridad seria colocar redes perimetrales asi como redes aisladas y seguridad robusta con cortaguefos con reglas espeficicas con ACL para que un posible atacante no pueda tener acceso mas alla de la red mucho menos a poder modificar las instrucciones.

Un saludo/

The pentester.

Enlaces y sitios de interes Tecnico:

https://www.wireshark.org/docs/dfref/d/dnp3.html

https://www.wireshark.org/docs/dfref/m/mbtcp.html

0 comments:

Publicar un comentario