Reading

Add Comment

"PENTESTING A BLUETOOTH"

"PARTE II: HERRAMIENTAS Y USO."Si bien es cierto que una de las cualidades mas valiosas del ser humano es la curiosidad, aquella curiosidad ante lo inexplicable ante lo misterioso y ante lo anormal o secreto, queremos saber lo mas secreto del mundo y buscamos y buscamos como un conejo busca en su madriguera los escondrijos mas reconditos.

en esta ocasion hablaremos un poco de bluethoot la tecnologia y como podemos explotar o hacer unas minimas pruebas dentro de este tipo de stack o tecnologia, probaremos las distintas herramientas que existen ya codificadas dentro del mercado del mundo de la seguridad cibernetica, hoy dia existen miles y miles de telefonos inteligentes capaces de conectarse y variar en informacion de un telefono a otro asi como aceder a diversos servicios o aplicaciones por medio de bluethoot asi como interconectar diversos dispositivos como bocinas, televisores y un sin fin de etcetera.

si vamos a la pagina oficial de las herramientas de el sistema operativo para seguridad informatica por excelencia como kali linux podemos observar que existen muchisimas de las que podemos sacar provecho aqui enumeraremos algunas y daremos una explicacion breve de como podemos utilizarlas para sacarle el maximo provecho.

podemos ver en la imagen que dentro de kali linux podemos encontrar con muchisimas herramientas (ojo script kiddies abstenerse). en este apartado solo daremos un paseo breve sobre las mas basicas de las que algunos investigadores de seguridad utilizan para realizar sus investigaciones dentro del mundo inalambrico como es el famoso stack bluethoot.

empezamos con hciconfig es una utilidad en linux para levantar interfaces bluethoot en caso de que tengas instalada una tarjeta bluethoot dedicada para este tipo de actividades u otro recurso hardware.

como podemos ver en la siguiente imagen nos da una breve idea de como podemos configurar extensiones bluethoot para escanear o reconectar.

como nota las siguientes imagenes:

en la imagen anterior vemos que estamos tirando el comando -shows lo que se traduce en mostrar por pantalla las interfaces del protocolo bluetooth que tenemos para probar, hay equipos que tienen dos o mas o dependiendo de las que nosotros hemos instalado asi como diversos factores.

vemos que tenemos mas caracteristicas que nos muestran como el tipo de bus que en este caso es usb , osea tenemos una interfaz usb bluetooth lo que se traduce que es una tarjeta externa bluetooth para conexion inalambrica.

tenemos la direccion MAC de la tarjeta asi como el MTU maximo que es capaz de admitir en cuanto a envio y recepcion de paquetes, ademas podemos verificar si esta corriendo correctamente dentro donde dice UP RUNNING PSCAN, vemos que no tenemos errores y vemos los datos de envio y recibidos que se han realizado durante la propagacion de ondas electromagneticas lo que es RX Y TX respectivamente.

si queremos visualizar la interfaz bluetooth que tenemos en modo monitor o dev pues tenemos a la opcion de tirar el comando anterior lo que visualizaremos el nombre de la interfaz asi como su direccion MAC, podremos ver un detalle curioso que las interfaces dentro de linux son nombradas con la siguiente nomenclatura como por ejemplo hci-# por ejemplo si tenemos tres interfaces bt dentro de nuestro dispostivo, entonces nuestras interfaces serian algo asi:

hci0, hci1, hci2, el numero empieza a contar desde 0 ya que algunos equipos traen bt dentro de la placa madre entonces la toma como nativa por default.

lo que vemos en la anterior imagen podria asustar a cualquier mortal, pero como nosotros no somos mortales la vamos a entender a la perfeccion, jajaja es broma chicos.

lo que vemos anteriormente son los datos sniffeados por nuestra herrmienta sniffer bt y podria estar ejecutando multiples actividades en lo particular por ejemplo buscando dispostivios cerca bt como nos lo dicen en la descripcion de la herramienta breve.

vemos que estamos observando puro dato hexadecimal o raw en crudo asi como se esta enviando por la red o por el flujo de red predeterminado.

podemos analizar tambien la longitud o el ancho de la conexion arriba de los datos rn crudo o raw.

estas herramientas son solo para analizar la primera fase del hacking etico mas adelante veremos los ataques y que es lo que podemos hacer de magia con otras herramientas de la distribucion linux.

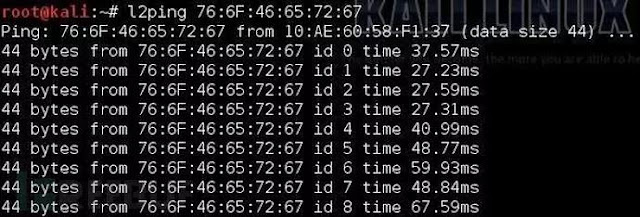

HERRAMIENTA L2PING (ESCANEO O FOOTPRINTING BLUETOOTH)

la que veremos a continuacion es para dar ping como decimos comunmente, lo que realiza esta herramienta es enviar paquetes REQUEST de tipo bt a la estacion destino dentro de la red bt.

como vemos en la descripcion de la herramienta funciona para enviar paquetes REQUEST hacia su destino y que el destino le mande un REPLY similar como lo hariamos con el protocolo ipv4 e ICMPV4.

tenemos varias opciones de uso asi como argumentos que le podemos pasar a la herramienta, el -i es para pasar la interfaz dependiendo del numero que tengamos en caso de no especificarse se dice en la descripcion de la propia herramienta que tomara la primera interfaz que el S.O encuentre, asi si la primera que encuentra es la 0 es la que enviara como parte de origen, la interfaz hci0.

vemos que estamos enviando 44 bytes hacia el destino asi como el contador que se traduce en id 0,1,2,3,4,5,6,etc.

vemos tambien que podremos visualizar los tiempos de respuesta de venida en ms, lo que tarda de enviar el REQUEST asi como de recibir el REPLY en caso de que no exista ningun error y todo marche como lo indicado.

este tipo de herramienta nos sirve para ver si nuesro objejtivo esta up o esta activo y proceder a realizar la otra fase del ataque, aunque aun nos falta por conocer muchos otros parametros para saber si es vulnerable o no y cual via o vector de ataque nos combiene elegir.

HERRAMIENTA BTSCANNER (ESCANEO BLUETOOTH, RECONOCIMIENTO ACTIVO)

este tipo de herrameinta es la que es una de mis favoritas, nos proporciona un amplio alcance de utilidades , nos permite ver si se puede parear de una forma "ilegal" por asi decirlo en caso de que sea posible nos parea con el dispositivo vulnerable, ademas de que podemos sacar mucha informacion muy muy util en este caso nos permite ver a que clase de vulnerabilidad es el disposivo explotable como por ejemplo si se puede sacar cierta informacion u otra dependiendo del caso.

Podremos ver que con esta informacion anteriormente presentada en la imagen mostrada es mas que suficiente para que un atacante cibernetico proceda a realizar la otra fase del hacking etico que en este caso seria la explotacion, ya que esta herramienta nos brinda informacion acerca de que vulnerabilidad bluetooth poseee esta herramientra dentro de sus frames enviados y recibidos es decir saca o extrae la informacion,

Podremos ver que nos dice la direccion MAC asi como el propietario o el OUI de dicha direccion MAC del dispositivo donde nos encontramos.

el nombre del dispostivivo bt, la vulnerabilidad a la que el dispositivo esta expuesto, el fabricante pero en este caso de la version y del fabricante del chip bluetooth.

y por ultimo las caracteristicas o flags a las que el chip o el dispositivo bluetooth, uno de los detalles mas interesantes que trae esta utilidad es la de si un dispositivo esta oculto para que nadie pudiese notar su presencia, este mismo puede encontrarlo mediante un simple ataque de fuerza bruta mediante el argumento b el que se llama brute force scan, podemos importar configuraciones, exportar, guardar y un largo etcetera.

BLUEMAHO GUI (HERRAMIENTA DE EXPLOTACION BLUETOOTH)

Hemos llegado a la parte mas importante, la de explotacion de vulnerabilidades que encontremos en las etapas anteriores si en dado caso de que nuestro dispositivo sea completamente vulnerable o parcialmente vulnerable.

esta herramienta se puede utilizar mediante interfaz grafica que trae por defecto para una mejor comprension de los ataques y del proceso que se este generando, es capaz de encontrar vulnerabilidades conocidas y desconocidas ademas de tener un conjunto de exploits configurados y listos para lanzar al estilo metasploit en caso de que nos encontremos con dispositivos extremadamente vulnerables ya conocidos como los viejos celulares o alguno que posea una tecnologia del stack bluetooth pero ya obsoleta.

Puede hacer multitud de cosas, aunque ya es una herramienta un poco antigua si que nos puede sacar mucha informacion jugosa que como atacantes podemos sacarle el maximo provecho para proceder a realizar ataques que esten dentro de la suite si es que son vulnerabilidades conocidas o proceder a un punto de partida desde aqui obteniendo la informacion para fallos desconocidos y para nuevas versiones del protocolo bluetooth.

|

| Bluemaho en ejecucion |

BLUESNARFER (EXPLOTACION BLUETOOTH ACTIVA)

Otra herramienta par ala fase de explotacion bien epica y grandiosa que podremos verdaderamente lograr nuestro cometido si logramos hacer las cosas bien y ademas estamos frente a equipos con tecnologia vulnerable, debemos cerciorarnos bien de que lo que estamos haciendo es en un entorno de laboratorio controlado y no en dispositivos ajenos, queda el uso criterio y los conocimientos que en este articulo se demuestran bajo la unica y debida responsabilidad de cada quien hacer uso con fines edicativos de este conocimiento.

vemos que tenemos muchisimas opciones, las que mas me llaman la atencion son las que pueden sacar la lista de contactos o acceder a los contactos que estan almacenados dentro de la memoria SIM del telefono como lo vemos en la captura de pantalla de la anterior imagen de la herramienta, ademas de la lista de las llamadas recibidas, todo esto dependera del alcance del fallo de seguridad que hemos encontrado anteriormente en el telefono dentro de la via del protocolo bluetooth y los comandos ATCMD los comandos ATCMD, podremos borrar o agregar entradas del telefono o ver la memoria del telefono claro esta como mencione anteriormente si la via de ataque permite realizar este tipo de cosillas o detalles dentro del vector de ataque, con las nuevas versiones del protocolo BLUETOOTH esto se ha solucionado al menos que se realice un ataque de puja hacia abajo para obligarle al usuario que use una version mas antigua como los ataques DOWNGRADE aunque no esta claro si esto pudisese aplicarse dentro de este protocolo, siendo sinceros lo desconozco totalmente.

ademas cabe aclarar que debemos tener conocimientos de RFCOMM , RFCOMM es otro conjunto que viene o que trabaja mas bien dentro del stack bluetooth y que nos puede permitir abrir otro tipo de vias de ataque como leer los mensajes del telefono hackeado, suplantar direcciones mac, entre otros detalles de hackeo muy interesantes.

.pcap

acceso no autorizado

agencia de seguridad nacional

ataques pasivos

blue team

bluetooth hacking

brute force

cibernetica

configuraciones

configuraciones.

CVE

CVE-2017-0199

Red Team

Red Team.

AQUI LES DEJO UNA LISTA PARA ATAQUES CON COMANDOS ATCMD personalizados, dependiendo de los modelos de los telefonos o dispostivios bluetooth asi como la version entre otros factores , estos comandos van a cambiar o estan sujetos posteriormente a cambios asi que no es el estandar defacto.

SDPTOOOL (OBTENCION DE INFORMACION BT PROTOCOLO AUX. SDP)

SDPTOOL es otra herramienta que nos es de mucha ayuda para perfilar un vector de ataque dentro del stack bluetooth correspondiente donde nos encontremos o donde se encuentre nuestro target, vemos que tenemos mucha informacion que podemos agarrarnos de ella para perfilar nuevos vectores de ataque o planificar y trazar mas informacion para que nuestro posterior ataque tenga exito o un margen de error mas disminuido.

con esta herrmienta tambien podremos buscar el canal correspondiente para usarlo con la herramienta btscanner anterior o incluso con bluesnarfer para atacar o ejecutar un ataque deseado.

vemos que nos y si sacar los descriptores tan importantes para que se puedan ejecutar nuevos ataques o perfilar algunos como mencionamos anteriormente, ademas nos puede sacar la codificacion y la base de esta misma, el nombre del servicio si admite algunos paquetes o frames caracteristicos del protocolo y si el dispostivo es de datos solamente o audio respectivamente, porque canal esta operando entre otros detalles para perfilar el ataque o ejecutarlo con la herramienta bluesnarfer anteriormente vista dentro de este mismo articulo.

Como conclusion y curiosidad est tipo de ataques son muy fatales o peligrosos como vimos en la serie mr.robot cuando se descubren contactos asi como cuando elliot intenta o logra mas bien entrar a la seguridad perimetral de la prision y logra spofeear un teclado de una patrulla para posteriormente colocar su malware para sistemas SCADA ahi dentro y asi mismo hacerse con el control de la prision.

aunque simple y en algunas versiones del protocolo ya esta corregido aun siguen vulnerabilidades en muchos miles de dispositivos que actualmente se encuentran en el mercado.

dicho esto, apagad el bluetooth cada vez que no se use es la unica solucion mas fiable y confiable ademas de segura.

un fuerte abrazo y un saludo.

the pentester.

REFERENCIAS Y ENLACES TECNICOS:

0 comments:

Publicar un comentario