Reading

Add Comment

"DETECTANDO SNIFFERS EN UNA RED"

"GUIA DE CAMPO DE DETECCION DE ATAQUES PASIVOS EN UNA RED LAN"

una de las cosas mas fascinantes y dentro del contexto en cuanto a defensas de una red , es detectar los olfateadores de red o mejor conocido como sniffers, muchas veces los administradores de redes o de sistemas no se dan cuenta del gran problema que tienen en su red para bien o para mal, muchos de estos profesionales no detectan nada dentro de su red porque nunca se toman ni el tiempo si quiera de ponerse a escuchar como los atacantes mismos en modo monitor, una buena idea seria programar en linux un script en crontab para que se ejecute cada cierto tiempo y verifique en modo monitor cuales son las interfaces que estan en ese preciso momento ala escucha, aunque si bien es cierto que algunas ocasiones, los atacantes suelen perfilas sus vectores de ataque en la noche o altas horas de la madrugada donde estudian y analizan que los encargados de sistemas no esten al pendientes, aunque muchas veces algunas redes tienen implementados sistemas de seguridad mejores conocidos como IDS/IPS o honeypots, para retener a los atacantes y encapsularlos en una parte de la red donde no afectan la confidencialidad, la disponibilidad y la autenticacion una parte mejor conocida como DMZ.

Donde implementar el detector de sniffers en una red?

pues si bien es cierto que en una red conmutada o switcheada algunas veces es medio dificil lidiar con estas weas, pero cada quien tiene su particularidad, por ejemplo los switches cisco catalyst incorporan una funcion llamada puerto espejo en el que los paquetes de datos e informacion fluyen y se reeenvian en otro puerto previamente configurado para analizar el trafico en cuanto a estadisticas y en este caso para analizar un posible ataque a la red como ddos o de interceptacion, se tendria que tener un IPS activado dentro de los margenes de la red establecidos como un monitor de todos los procesos de red que se esten utilizando en ese preciso momento, en este caso wireshark se podria configurar para que en una pantalla este encendido y que el administrador pueda verificar con un dissector o un script en lua este mismo a determinados horarios o que le mande una alerta previa configurada por el mismo.

el olfateo del trafico de red puede deducirse que es un ataque pasivo a la red, ya que no provoca daños pero es el arma mas poderosa de inteligencia que un ciber atacante pueda tener en sus manos, es como el guantelete de las gemas del infinito del villano thanos.

existen multiples herramientas que nos pueden ayudar a detectar diferentes interfaces en nuestra red que estan en modo listening o de escucha predeterminado, aunque si bien no es facil dilucidar este tipo de situaciones podemos hacer frente predisponiendo de varios metodos de contra-inteligencia como los que enumeraremos a continuacion dentro de este articulo mismo.

cabe destacar que hay algunas que existen o funcionan solo para sistemas operativos windows y otras que solamente funcionan para linux o MacOs, aunque el escenario dependera muchisimo de donde nos encontremos en ese preciso momento.

lo primero que haremos es descargarnos la utilidad un poco antigua pero funcional aun a dia de hoy se le conoce como PromiScan es simplemente un escaner sencillo que detecta si algun equipo dentro de nuestra red se encuentra en determinados momentos en modo monitor, podemos apreciar en la siguiente imagen que primero verificamos para ver en que rango nos encontramos dentro de un equipo windows 10 y la herramienta nos proporciona una sencilla configuracion para los rangos de nuestra red.

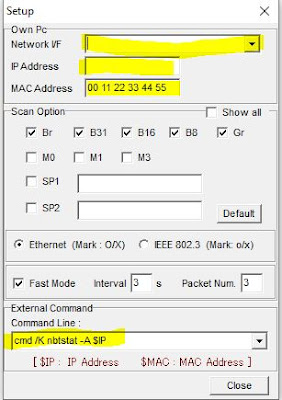

en este caso una vez efectuando las configuraciones pertinentes y abordandonos desde la perspectiva de la ciberdefensa, vamos a ver que otras opciones requiere la herramienta para poder operar , podemos ver en la imagen mas abajo que nos pide la direccion mac desde donde nosotros realizaremos la ciber inteligencia es decir ademas de otros detalles como por ejemplo la herramienta nos permite seleccionar la tarjeta que pondremos nosotros ala escucha como modo monitor para hacerle frente al intento de reconomiento e intento de ataque pasivo y analisis de informacion, podemos ver en la imagen siguiente que es necesario configurar estos detalles para que la tool prosiga por donde se sniffeara y detectar en dado caso de que algun atacante tenga su tarjeta en modo monitor desde nuestra propia red.

como apreciamos en la siguiente imagen podemos ver que detecto varias interfaces de red enviando trafico y paquetes de datos.

podremos analizar que nos detecto la direccion mac de los clientes que estan conectados posteriormente y la direccion IP.pero, entonces como detecto cual de estas maquinas tienen su tarjeta de red en modo promiscuo?

vale excelente pregunta y es por que estamos aqui leyendo este articulo,

lo siguiente es algo un poco complicado en primera destacar y recalcar que simplemente los atacantes y los sniffers evaden algun tipo de deteccion existen algunos que solo mandan ciertos paquetes de red y son mediante estos paquetes de red o frames que nosotros como contra inteligencia vamos a conocer el resultado y su significado:

BR---------> Significan paquetes de broadcast o tormentas en este caso que el origen envia hacia el destino como FF:FF:FF:FF:FF:FF intentando recibir una respuesta por el destino como nos indico que es 0 significa que no hay nadien intentando enviar paquetes broadcast con la anterior caracteristica.

B47---------> El bit 47 esta mandando paquetes de datos que no corresponden con el trafico es decir estan malformados o esta intentando crear una escucha mediante el protocolo ICMP de ping, aunque esto pudiera ser indicios de que alguien esta intentando escuchar el trafico de red pero no siempre es asi porque pudiera ser que ciertos servicios de el origen requieran de determinados protocolos para poder comunicarse y reenviarse mensajes por ejemplo para una comunicacion SNMP o de administracion, en este caso vemos que lo tiene activo la direccion 192.168.100.1 que corresponde a nuestra puerta de enlace por lo tanto no tiene nada de malo que esta direccion este metiendo paquetes o inyectando paquetes en la red.

GR ---> solicitudes de grupo al igual que los envios de broadcast o las tormentas broadcast son para enviar a un grupo especifico en la red por ejemplo a una determinada subred y no a otras o excluyendo ciertos departamentos, vemos que no tenemos nungun resultado es decir no hay nadie enviando este tipo de paquetes dentro de nuestro flujo de trafico.

estas son algunos re los resultados si se puede verificar podemos confirmar que no hay nadie intentando enviar trafico o capturando trafico que pudiera reconocerse como un analisis de informacion, a excepcion de la puerta de enlace que tiene que estar recibiendo y mandando tormentas de datos, como pudimos ver es facil detectar pero tambien un poco laborioso y complicado detectar quien realmente esta mandando o capturando trafico nunca pudiesemos saber quien estaria capturando trafico con exactitud y con una media del 90% por eso se han venido creando protocolos de enrutamiento seguros asi como sockets de capas seguras como el SSL y los certificados de llave publica y privada.

sin mas por el momento que tengan un excelente domingo.

The Pentester

REFERENCIAS Y ENLACES TECNICOS:

0 comments:

Publicar un comentario