GUIA DE CAMPO

ANALISIS DE CONEXIONES TCP Y CAPTURA CON TCPDUMP/WINDUMP

hoy vamos a probar y analizar arduamente una herramienta de las legendarias usadas por los entusiastas hackers y profesionales desde las épocas de antaño donde los terrenos de el baudio y el electron estaban un poco desolados a excepcion de profesionales y hackers que su unica mision en esta vida era hacer de internet un lugar mejor y libre para todos cosa que despues de dos decadas se ha logrado solo en parte porque las corporaciones a dia de hoy intentan monopolizar todo, venden tus datos, los comparten como si fuera dinero o como si fueras un peon mas, dejando un poco la charla filosofica nos vamos a centrar en probar la herramienta que ese es el objetivo principal de este articulo.

primero navegaremos hasta la pagina oficial de la herramienta, si estamos en windows es windump si estamos en linux o macOs nos convendria bien probar TCPdump o los binarios originales y proceder a la compilacion a mano.

podemos tener en cuenta que nos muestra la documentacion , el soporte, y la correspondiente descarga de los archivos necesarios para arrancar nuestra herramienta.

una vez dado click a descargar nos indica que primero y lo principal aunado obligatoriamente deberemos de tener la libreria winpcap que es una extension o una recompilacion de la libreria libcap tan famosa y legendaria en linux por allas en los años 90s y prinicpios del 2000 es la unica libreria que de ella se han extendido diversas herramientas.

una vez procedido a descargar ambas librerías vamos a ejecutarlas en el orden correspondiente.

primero deberemos de instalar la libreria winpcap que esta porteada o recompilada para el sistema operativo wndows especialmente, una vez hecho esto vamos a instalar ahora si la herramienta principal de la que nos centraremos en este articulo la windump y procederemos a utilizarla mediante la linea de comandos nos podemos ir a la documentacion y podemos analizar como es que la podemos utilizar como se muestra en la siguiente imagen.

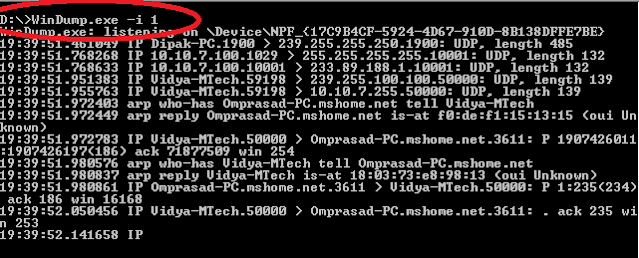

nos vamos a la carpeta donde descargamos ek widump y ejecutamos como sigue dentro de la linea de comandos respectivamente.

ahora vamos a empezar la diversion analizando paquete tras paquete que se esta enviando mediante nuestra red de datos.

si anteriormente a esto mismo ejecutamos un /? o ? dependiendo de la version de windump que se haya descargado, nos mostrara las instrucciones y los parametros que podemos utilizar como se puede observar y analizar en la siguiente imagen:

podemos ver que lo principal es la interfaz con el parametro -i pero si nuestra tarjeta de red o conjunto de tarjetas no soportan no nos servira ya que nuestra tarjeta no se podra configurar y establecer como modo monitor o como mas importante como modo promiscuo de cualquier forma podemos elegir entre nuestras tarjetas de redes con el comando -D para verificar cual es la tarjeta que tenemos que nos conviene poner en modo monitor para proceder analizar el flujo de trafico dentro de las conexion en redes de datos.

como podemos ver nis permite elegir cual es la tarjeta de red que mas nos conviene, la podemos seleccionar por numero o por nombre , ya dependera de nuestras personalizaciones ala hora de trabajar.

windump al igual que la herramienta legendaria tcpdump snifea todo el trafico y es capaz de soportar cientos y cientos de protocolos.

en la siguiente imagen como conclusion podremos ver que se esta analizando el trafico y podemos ver que hay varias respuestas de confirmacion por parte del protocolo TCP como ACK.

podriamos crear un script que se ponga a capturar trafico malioso en nuetras redes o por otro lado podriamos programar script en dado caso de que nos encontremos realizando una prueba de seguridad cibernetica para efectuar nuestros ataques y comprobarlos posteriormente con la herramienta, claro esta con la correspondiente autorizacion debida por parte de las corporaciones.

saludos, stuxnet.

0 comments:

Publicar un comentario